Ataque Cibernético

Simulação

Identificação proativa de vulnerabilidades de segurança por meio de simulação de ataque cibernético

Numa era marcada pela escalada de ameaças cibernéticas, garantir uma proteção abrangente tornou-se uma preocupação primordial para os profissionais. Com os ataques cibernéticos a crescerem em complexidade e audácia, estes representam não só riscos financeiros, mas também o potencial para a criação de códigos maliciosos e até mesmo para o ativismo político. As repercussões dos ataques cibernéticos são vastas, tendo os intrusos o poder de explorar sistemas ou dados roubados para os seus fins.

Para fortalecer as defesas de uma organização, é imperativo compreender as vulnerabilidades de segurança da perspectiva de um hacker. Esta compreensão é fundamental para avaliar as ameaças reais enfrentadas por uma organização e para reforçar as defesas contra ataques cibernéticos cada vez mais sofisticados. É aqui que Edibbee entra em cena. Através de exercícios de simulação de ataques cibernéticos, Edibbee tem a capacidade de descobrir vulnerabilidades conhecidas e anteriormente não descobertas, submetendo os sistemas a ameaças do mundo real.

Edibbee emprega um conjunto de metodologias personalizadas, rigorosamente testadas e comprovadas para avaliar pontos fracos na segurança física, pessoal, segurança processual, bem como segurança em nível de sistema e aplicativo.

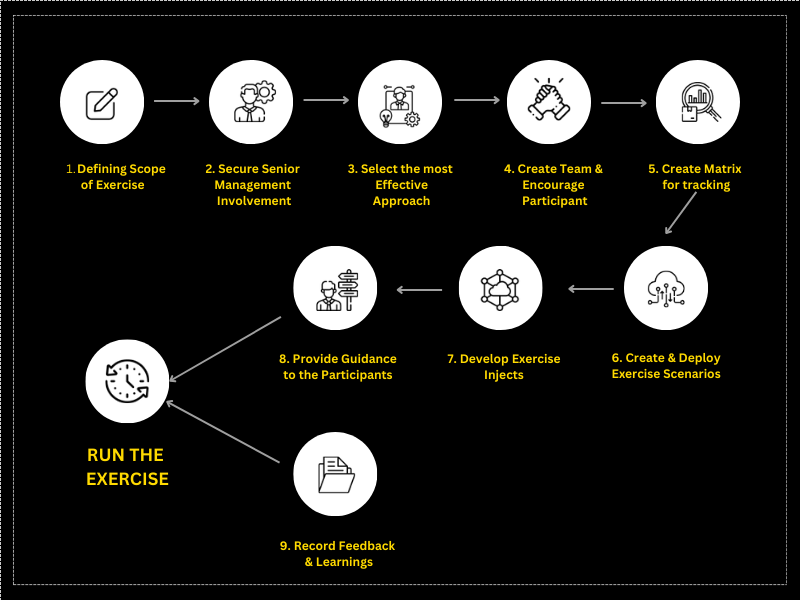

Passos para realizar exercícios cibernéticos

O que é simulação de ataque cibernético?

O software de simulação de ataques cibernéticos é uma ferramenta empregada para replicar ameaças de segurança do mundo real com o objetivo de descobrir vulnerabilidades na infraestrutura de segurança de uma empresa e formular estratégias de resposta a incidentes. Essas simulações podem envolver o envio de tentativas fictícias de phishing aos funcionários ou o lançamento de ataques ao firewall de aplicativos da web da organização. Eles frequentemente incorporam simulações automatizadas, aproveitando a lógica de ameaças orientada por IA para garantir que a equipe de segurança permaneça vigilante o tempo todo.

As simulações são altamente adaptáveis e adaptadas para atender às necessidades específicas de cada cliente. Eles estão disponíveis para uso 24 horas por dia, mas também podem ser utilizados periodicamente, conforme a necessidade do cliente. Independentemente de ser adotada uma abordagem manual ou automatizada, avaliar com precisão a eficácia das operações de segurança pode ser uma tarefa difícil. Nosso software personalizado é projetado para simular uma ampla gama de ameaças em diversos ambientes, permitindo que nossos clientes se preparem e avaliem com eficácia sua postura de segurança.

Os exercícios de simulação de ataques cibernéticos abrangem vários vetores de ataque, como phishing, montagem e vinculação de malware, injeção de SQL, ataques distribuídos de negação de serviço (DDOS) e outras explorações. Esses exercícios oferecem insights mais profundos ao Diretor de Segurança da Informação (CISO), ao Diretor Financeiro (CFO) e ao Diretor Executivo (CEO), capacitando-os a aprimorar as defesas de segurança da organização.

O que é simulação de ataque cibernético?

Nossa abordagem envolve pensar como agentes de ameaças mal-intencionados, a fim de discernir oportunidades exploráveis. Utilizamos informações disponíveis publicamente para obter insights do ponto de vista de um hacker, indo além dos limites dos testes de penetração convencionais. Esta estratégia permite-nos apreciar a importância estratégica das tácticas, activos, factores geográficos e outras considerações que são importantes para os hackers. Ao fazê-lo, simplificamos o processo de identificação de pontos fracos de segurança nos mecanismos de defesa de uma organização, especialmente ao salvaguardar os seus activos mais valiosos.

Que tal entender sua posição de ameaça? Vamos organizar uma simulação confidencial de ataque cibernético agora.

Por que simulações de ataques Cibernéticos?

Avaliação realista

Uncover Unnoticed Vulnerabilities and Weaknesses Not Evident via Conventional Security Methods.

Resposta aprimorada a incidentes

Avalie e melhore a proficiência na resposta a incidentes, obtendo insights valiosos sobre a eficácia do gerenciamento de ameaças.

Gestão Proativa de Riscos

Tome medidas preventivas para descobrir e mitigar pontos fracos de segurança antes da exploração por atores reais de ameaças.

Conscientização de segurança aprimorada

Promova a conscientização dos funcionários sobre diversas ameaças cibernéticas e estratégias de ataque.

Aderência à Conformidade

As simulações de ataques cibernéticos ajudam a verificar se as medidas de segurança cumprem os regulamentos e padrões do setor.

Clientela

Tem uma ideia em mente? Fale connosco hoje.

Uma sessão de estratégia é perfeita para:

- Simulações autônomas de ataques cibernéticos, imitando táticas genuínas de hackers.

- Recomendações de remediação focadas e acionáveis.

- Aumentando a conscientização sobre segurança entre o pessoal.

- Atualizações consistentes sobre ameaças em evolução.

- Avaliação de riscos contínuos e implementação de estratégias de mitigação para salvaguardar a organização.

Perguntas Frequentes

As simulações de ataques cibernéticos oferecem uma avaliação realista da postura de segurança de uma organização. Essas simulações replicam cenários reais de ataque, facilitando a identificação de vulnerabilidades e pontos fracos que podem escapar às medidas de segurança tradicionais. Desempenham um papel proativo no fortalecimento das defesas de segurança, melhorando as capacidades de resposta a incidentes e mitigando riscos potenciais.

A Simulação de Ataque Cibernético abrange uma avaliação mais ampla, replicando cenários de ataque do mundo real que abrangem vários elementos, como engenharia social, violações de segurança física e ataques em vários estágios. Tem como objetivo avaliar a postura geral de segurança da organização.

Por outro lado, o teste de penetração tem um foco mais restrito. Concentra-se na identificação e exploração de vulnerabilidades específicas para obter acesso não autorizado, centrando os seus esforços em sistemas, aplicações ou redes individuais.

Fornecemos uma ampla gama de serviços de avaliação de segurança projetados para fortalecer as defesas de uma organização. Nossas ofertas abrangem campanhas simuladas de phishing, avaliações de engenharia social, avaliações de segurança física, testes de penetração de rede, testes de segurança de aplicativos e exercícios abrangentes de red teaming.

A frequência das simulações de ataques cibernéticos depende de vários fatores, incluindo o setor da organização, a exposição ao risco, as obrigações regulatórias e o ambiente de ameaças em constante mudança. Embora seja recomendado um ciclo anual mínimo, as entidades com riscos de segurança elevados ou mandatos de conformidade rigorosos podem optar por avaliações trimestrais ou semestrais para manter uma postura de segurança consistentemente robusta.

A equipe de especialistas da Edibbee orquestra ataques cibernéticos controlados em sua organização, com a intenção de penetrar na infraestrutura, assumir o controle sobre alvos específicos e extraí-los com segurança. Este processo revela o impacto potencial das vulnerabilidades que vão desde a tecnologia até a conscientização dos funcionários em seu negócio.

Com certeza, nossos serviços de simulação de ataques cibernéticos podem ser adaptados para atender às suas necessidades comerciais distintas. Reconhecemos que cada organização possui demandas de segurança únicas, influenciadas por seu setor, mandatos regulatórios e tolerância a riscos. Como resultado, fornecemos soluções personalizadas para se alinhar aos objetivos e necessidades de segurança precisos da sua organização.

? Numa simulação de ataque cibernético, uma organização (e os seus parceiros de segurança) emula um hack real contra a sua própria rede, infraestrutura e ativos utilizando as ferramentas, táticas e procedimentos (TTPs) de criminosos cibernéticos conhecidos.

Simulações de violação e ataque são um método avançado de teste de segurança de computador. Essas simulações identificam vulnerabilidades em ambientes de segurança, imitando os prováveis caminhos e técnicas de ataque usadas por agentes mal-intencionados.